Este mes se celebra el día de Los Enamorados y es normal que los distintos sitios web muestren sus ofertas a los cibernautas que buscan artículos para regalar a sus parejas. Incluso para aquellos que buscan “un poco de amor”. No obstante, no todo es favorable para los usuarios que deciden a través de la red buscar este tipo de servicios.

Según el laboratorio de Investigación de la compañía ESET Latinoamérica, existen riesgos para los usuarios en el uso de aplicaciones para conseguir pareja.

“El Día de los Enamorados en una fecha que se festeja cada día más entre las parejas de los países de América Latina. Por este motivo, los cibercriminales aprovechan la ocasión para propagar amenazas y sacar rédito económico de los usuarios”, dicen representantes de ESET.

Por ello, el Laboratorio de Investigación de ESET Latinoamérica desarrolló un ranking con los 5 ataques más románticos de los últimos tiempos que han generado un gran perjuicio a los cibernautas. Los presentamos a continuación:

1) Postal de amor interesada. Se trata de un troyano que mediante pharming obtenía datos bancarios de la víctima. El usuario recibía un correo electrónico que pretendía ser una postal de amor que trataba de hacerle creer que es una persona única e incondicional. Luego, para incitarlo a descargar el malware, se incluía un enlace que llevaba al contenido malicioso. Si el archivo es ejecutado, procedía a modificar los archivos host de la víctima con el fin de redirigir ciertos sitios pertenecientes a bancos hacia otros semejantes a los originales, pero que son creados por ciberdelincuentes cuyo único fin es obtener los datos bancarios de la persona.

2) 3 días y 2 noches en Punta Cana (con Dorkbot). A través de un correo con una supuesta tarjeta romántica de un sitio de postales digitales, se enviaba un enlace que dirigía a la víctima a un sitio web vulnerado donde se alojaba el código malicioso. Este intentaba convencer a la víctima de que se trataba de una postal animada. En este caso, el ciberdelincuente utilizó dos sitios vulnerados diferentes para propagar la amenaza. Específicamente, el correo dirigía a la víctima al primer sitio vulnerado. En esta instancia, ejecutaba un archivo php que realizaba una redirección hacia el segundo sitio vulnerado desde donde se descarga el ejecutable malicioso. El objetivo era el de convertir la computadora en Zombi.

3) Ayuda para los despechados. Un correo electrónico que tenía como asunto “Hola nombre de la víctima te han enviado una postal!! (Te amo mi amor!!)”. El supuesto dominio de donde provenía el correo postal@gusanito.com, era totalmente falso. Esto se debe a que el servidor de donde se envían estas postales engañosas no valida los dominios correctamente. La víctima era redirigida a una falsa página de Hotmail para que ingrese su contraseña y ésta, sea enviada al atacante.

4) El video de Melissa. Un correo electrónico que utilizaba al 14 de febrero como táctica de Ingeniería Social al hacerse pasar por una alerta de Facebook en la que se le decía al destinatario que se ha publicado un video erótico. Dicho video era falso y lo que buscaba era tentar al usuario para que haga clic sobre el mismo y, de ese modo, descargue un código malicioso.

5) Para no “fallarle” en San Valentín. El gusano Waledac lanzó su estrategia de engaño para infectar equipos diseminando, desde los equipos infectados, correos electrónicos masivos. La publicidad en cuestión, siempre haciendo alusión al día de San Valentín, sugería que se tendría una mejor actividad sexual si se adquieran sus productos, o por lo menos, un día placentero durante el día de los enamorados.

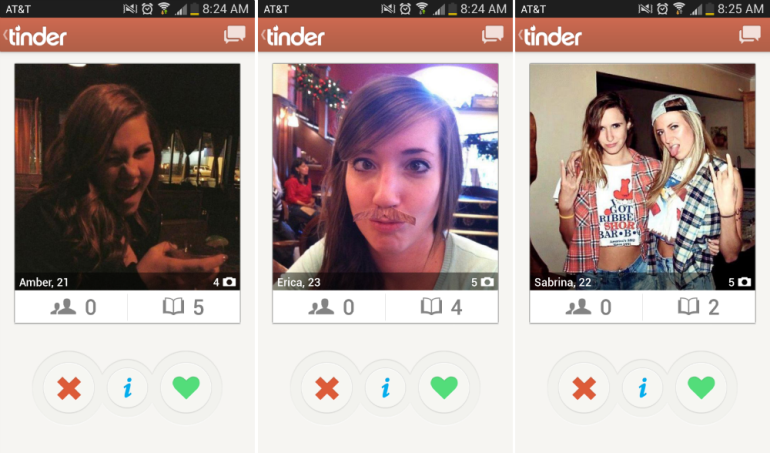

Por otro lado, cabe destacar los riesgos que supone para nuestra seguridad en el uso de aplicaciones para encontrar pareja, como por ejemplo Tinder. Esta aplicación permite ponerse en contacto con alguien si ambos coinciden en que les gustan las fotografías del otro. Los principales puntos a tener en cuenta para un uso seguro de la aplicación son los siguientes:

1. Como cualquier aplicación en la cual existe una interacción basada en nuestra imagen, no perder de vista que cualquiera podría descargar las fotografías y utilizarlas para cometer algún tipo de engaño.

2. Es preciso ser cuidadosos con el tipo de datos que son revelados a través del chat. Internet permite mantener en gran medida el anonimato y, por más que se muestren una serie de fotografías no es posible estar seguros de quien está al otro lado.

3. Es importante tener en cuenta lo que los desarrolladores de esta aplicación pueden hacer con la información personal. Si bien son claros con el tipo de información que recolectan y para qué la utilizan, incluso con terceros se debe ser muy cuidadoso desde el dispositivo y la red a la que se ingrese para no dar información que pudiera resultar sensible.